Автор:

Judy Howell

Дата Створення:

26 Липня 2021

Дата Оновлення:

1 Липня 2024

Зміст

- Крок

- Метод 1 з 2: За допомогою Zenmap

- Спосіб 2 з 2: Використання командного рядка

- Поради

- Попередження

Вас турбує безпека вашої мережі чи безпеки когось іншого? Захист маршрутизатора від небажаних зловмисників - одна з основ безпечної мережі. Одним з основних інструментів для цього завдання є Nmap або Network Mapper. Ця програма сканує ціль і повідомляє, які порти відкриті, а які закриті. Спеціалісти з безпеки використовують цю програму для перевірки безпеки мережі.

Крок

Метод 1 з 2: За допомогою Zenmap

Завантажте інсталятор Nmap. Ви можете завантажити це безкоштовно з веб-сайту розробника. Настійно рекомендується завантажувати його безпосередньо від розробника, щоб уникнути вірусів або підроблених файлів. Інсталяційний пакет Nmap включає Zenmap, графічний інтерфейс для Nmap, який полегшує новачкам сканування без необхідності вивчати команди.

Завантажте інсталятор Nmap. Ви можете завантажити це безкоштовно з веб-сайту розробника. Настійно рекомендується завантажувати його безпосередньо від розробника, щоб уникнути вірусів або підроблених файлів. Інсталяційний пакет Nmap включає Zenmap, графічний інтерфейс для Nmap, який полегшує новачкам сканування без необхідності вивчати команди. - Програма Zenmap доступна для Windows, Linux та Mac OS X. Ви можете знайти файли інсталяції для всіх операційних систем на веб-сайті Nmap.

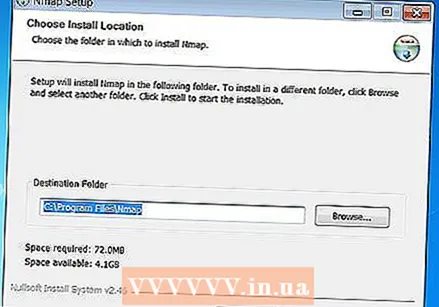

Встановіть Nmap. Після завершення завантаження запустіть програму встановлення. Вас запитають, які компоненти ви хочете встановити. Щоб повною мірою скористатися перевагами Nmap, вам потрібно тримати їх усі перевіреними. Nmap не встановлюватиме будь-яке рекламне або шпигунське програмне забезпечення.

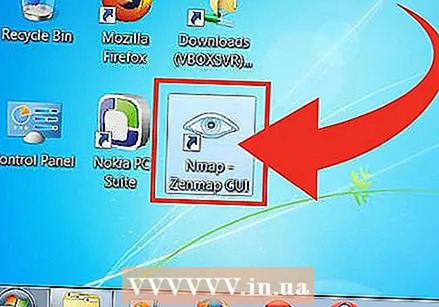

Встановіть Nmap. Після завершення завантаження запустіть програму встановлення. Вас запитають, які компоненти ви хочете встановити. Щоб повною мірою скористатися перевагами Nmap, вам потрібно тримати їх усі перевіреними. Nmap не встановлюватиме будь-яке рекламне або шпигунське програмне забезпечення.  Запустіть програму графічного інтерфейсу Nmap Zenmap. Якщо під час встановлення ви залишили налаштування за замовчуванням, на робочому столі ви побачите значок для нього. Якщо ні, перевірте меню Пуск. Відкриття Zenmap запустить програму.

Запустіть програму графічного інтерфейсу Nmap Zenmap. Якщо під час встановлення ви залишили налаштування за замовчуванням, на робочому столі ви побачите значок для нього. Якщо ні, перевірте меню Пуск. Відкриття Zenmap запустить програму.  Введіть ціль для сканування. Програма Zenmap робить сканування досить простим процесом. Першим кроком у виконанні сканування є вибір цільової аудиторії. Ви можете ввести домен (example.com), IP-адресу (127.0.0.1), мережеву адресу (192.168.1.0/24) або їх комбінацію.

Введіть ціль для сканування. Програма Zenmap робить сканування досить простим процесом. Першим кроком у виконанні сканування є вибір цільової аудиторії. Ви можете ввести домен (example.com), IP-адресу (127.0.0.1), мережеву адресу (192.168.1.0/24) або їх комбінацію. - Залежно від інтенсивності та мети сканування, сканування Nmap може суперечити умовам та умовам вашого провайдера та може здатися підозрілим. Завжди перевіряйте законодавство у вашій країні та ваш контракт на провайдера, перш ніж виконувати сканування Nmap на цілі, крім вашої власної мережі.

Виберіть свій профіль. Профілі - це попередньо встановлені групи модифікаторів, які змінюють те, що сканується. Профілі дозволяють швидко вибирати різні типи сканування, не вводячи параметри в командному рядку. Виберіть профіль, який найкраще відповідає вашим потребам:

Виберіть свій профіль. Профілі - це попередньо встановлені групи модифікаторів, які змінюють те, що сканується. Профілі дозволяють швидко вибирати різні типи сканування, не вводячи параметри в командному рядку. Виберіть профіль, який найкраще відповідає вашим потребам: - Інтенсивне сканування - Широке сканування. Включає виявлення ОС, виявлення версій, сканування сценарію, маршрут трасування та агресивні терміни сканування. Це вважається "нав'язливим скануванням".

- Сканування пінгу - Це сканування визначає, чи цілі перебувають в режимі онлайн, не скануючи порти.

- Швидке сканування - Це швидше, ніж звичайне сканування через агресивні терміни та через те, що скануються лише вибрані порти.

- Регулярне сканування - Це стандартне сканування Nmap без будь-яких параметрів. Він поверне пінг і покаже відкриті порти від цілі.

Клацніть сканувати, щоб розпочати сканування. Активні результати сканування відображаються на вкладці Вивід Nmap. Тривалість сканування залежить від обраного вами профілю сканування, фізичної відстані до цілі та конфігурації мережі цілі.

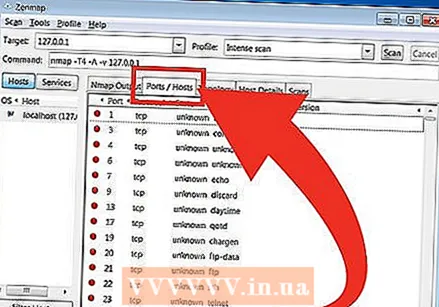

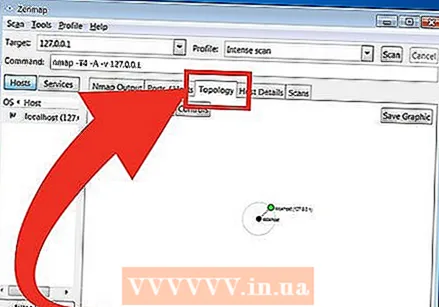

Клацніть сканувати, щоб розпочати сканування. Активні результати сканування відображаються на вкладці Вивід Nmap. Тривалість сканування залежить від обраного вами профілю сканування, фізичної відстані до цілі та конфігурації мережі цілі.  Прочитайте свої результати. Після завершення сканування ви побачите повідомлення "Nmap done" у нижній частині вкладки Nmap Output. Тепер ви можете переглядати результати залежно від типу сканування, яке ви провели. Усі результати відображаються на головній вкладці Вивід Nmap, але ви можете використовувати інші вкладки для отримання додаткової інформації про конкретні дані.

Прочитайте свої результати. Після завершення сканування ви побачите повідомлення "Nmap done" у нижній частині вкладки Nmap Output. Тепер ви можете переглядати результати залежно від типу сканування, яке ви провели. Усі результати відображаються на головній вкладці Вивід Nmap, але ви можете використовувати інші вкладки для отримання додаткової інформації про конкретні дані. - Порти / Хости - Ця вкладка відображає результати сканування портів, включаючи послуги цих портів.

- Топологія - Це показує трасу для виконаного вами сканування. Тут ви можете побачити, скільки стрибків проходять ваші дані, щоб досягти мети.

- Подробиці про ведучого - Це містить огляд вашої цілі, отриманої за допомогою сканування, наприклад, кількості портів, IP-адрес, імен хостів, операційних систем тощо.

- Сканування - Ця вкладка зберігає завдання попередньо запущених сканувань. Це дозволяє швидко пересканувати за певним набором параметрів.

- Порти / Хости - Ця вкладка відображає результати сканування портів, включаючи послуги цих портів.

Спосіб 2 з 2: Використання командного рядка

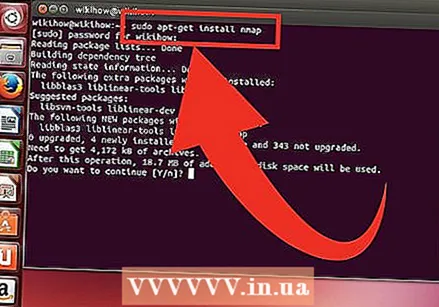

- Встановіть Nmap. Перед використанням Nmap вам потрібно встановити програмне забезпечення, щоб ви могли запускати його з командного рядка вашої операційної системи. Nmap невеликий і доступний безкоштовно для розробника. Дотримуйтесь інструкцій нижче для вашої операційної системи:

- Linux - Завантажте та встановіть Nmap зі свого сховища. Nmap доступний для більшості сховищ Linux. Запустіть команду нижче, залежно від вашого розподілу:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-біт) АБО

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-розрядна версія) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- Windows - Завантажте інсталятор з Nmap. Ви можете завантажити це безкоштовно з веб-сайту розробника. Настійно рекомендується завантажувати безпосередньо від розробника, щоб уникнути можливих вірусів або підроблених файлів. Інсталятор дозволяє швидко встановити інструменти командного рядка Nmap, не виймаючи їх у потрібну папку.

- Якщо вам не потрібен графічний користувальницький інтерфейс Zenmap, ви можете зняти його під час процесу встановлення.

- Mac OS X - Завантажте файл образу диска Nmap. Її можна безкоштовно завантажити з веб-сайту розробника. Настійно рекомендується завантажувати безпосередньо від розробника, щоб уникнути можливих вірусів або підроблених файлів. Використовуйте додаток, що додається, для встановлення Nmap у вашій системі. Nmap вимагає OS X 10.6 або новішої версії.

- Linux - Завантажте та встановіть Nmap зі свого сховища. Nmap доступний для більшості сховищ Linux. Запустіть команду нижче, залежно від вашого розподілу:

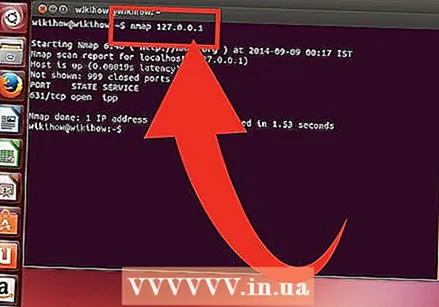

- Відкрийте командний рядок. Ви запускаєте команди Nmap з командного рядка, і результати відображаються під командою. Ви можете використовувати змінні для зміни сканування. Ви можете запустити сканування з будь-якого каталогу в командному рядку.

- Linux - Відкрийте термінал, якщо ви використовуєте графічний інтерфейс для свого дистрибутива Linux. Розташування терміналу різниться залежно від розподілу.

- Windows - Доступ до цього можна отримати, натиснувши клавішу Windows + R і набравши "cmd" у полі запуску. У Windows 8 натисніть клавішу Windows + X і виберіть командний рядок з меню. Ви можете запустити сканування Nmap з іншої папки.

- Mac OS X - Відкрийте програму Terminal у підпапці Utility папки Applications.

- Linux - Відкрийте термінал, якщо ви використовуєте графічний інтерфейс для свого дистрибутива Linux. Розташування терміналу різниться залежно від розподілу.

Скануйте ворота цільової аудиторії. Щоб виконати стандартне сканування, введіть nmap target>. Це призведе до пінгу цілі та сканування портів. Це сканування, яке можна легко виявити. Результати відображаються на екрані. Можливо, вам доведеться прокрутити ще раз, щоб побачити всі результати.

Скануйте ворота цільової аудиторії. Щоб виконати стандартне сканування, введіть nmap target>. Це призведе до пінгу цілі та сканування портів. Це сканування, яке можна легко виявити. Результати відображаються на екрані. Можливо, вам доведеться прокрутити ще раз, щоб побачити всі результати. - Залежно від інтенсивності та мети сканування, запуск сканування Nmap може суперечити умовам та умовам вашого провайдера та може здатися підозрілим. Завжди перевіряйте закони вашої країни та ваш контракт на провайдера, перш ніж запускати сканування Nmap на цілях, відмінних від вашої домашньої мережі.

Запустіть власне сканування. Ви можете використовувати змінні в командному рядку для зміни параметрів сканування, що призводить до отримання більш детальних або менш детальних результатів. Зміна змінних сканування змінить глибину сканування. Ви можете додати кілька змінних, розділених пробілом. Розмістіть змінні перед ціллю: змінна nmap> змінна> ціль>

Запустіть власне сканування. Ви можете використовувати змінні в командному рядку для зміни параметрів сканування, що призводить до отримання більш детальних або менш детальних результатів. Зміна змінних сканування змінить глибину сканування. Ви можете додати кілька змінних, розділених пробілом. Розмістіть змінні перед ціллю: змінна nmap> змінна> ціль> - -sS - Це сканування стелсу SYN. Це менш помітно, ніж звичайне сканування, але може зайняти більше часу. Багато сучасних брандмауерів можуть виявити сканування –sS.

- -sn - Це сканування пінгу. Це вимикає сканування портів і перевіряє лише наявність хосту в мережі.

- -О - Це сканування операційної системи. Сканування спробує визначити цільову операційну систему.

- -А - Ця змінна використовує деякі найбільш часто використовувані сканування: виявлення ОС, виявлення версій, сканування сценарію та трасування.

- -F - Це активує швидкий режим і зменшує кількість сканованих портів.

- -v - Це відображає більше інформації у ваших результатах, що полегшує їх читання.

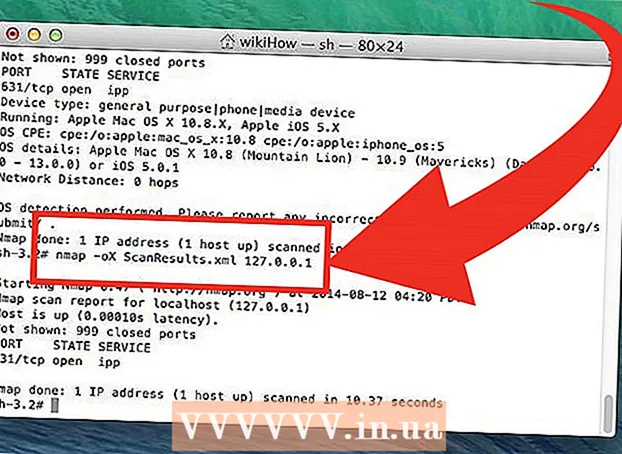

Запустіть сканування у файл XML. Ви можете вивести результати сканування у файл XML для зручного читання в будь-якому веб-браузері. Для цього вам потрібна змінна -oX а також надання імені файлу новому файлу XML. Повна команда може виглядати як nmap –oX Scan Results.xml target>.

Запустіть сканування у файл XML. Ви можете вивести результати сканування у файл XML для зручного читання в будь-якому веб-браузері. Для цього вам потрібна змінна -oX а також надання імені файлу новому файлу XML. Повна команда може виглядати як nmap –oX Scan Results.xml target>. - XML-файл буде збережено у вашому поточному робочому місці.

Поради

- Ціль не відповідає? Помістіть параметр "-P0" після сканування. Це змусить Nmap розпочати сканування, навіть якщо програма вважає, що цілі не існує. Це корисно, якщо комп'ютер заблоковано брандмауером.

- Цікаво, як проходить сканування? Поки виконується сканування, натисніть пробіл або будь-яку клавішу, щоб переглянути хід Nmap.

- Якщо сканування триває вічно (двадцять хвилин і більше), додайте до команди параметр "-F", щоб Nmap сканував лише найбільш використовувані порти.

Попередження

Якщо ви часто запускаєте сканування Nmap, майте на увазі, що ваш провайдер (постачальник послуг Інтернету) може задавати питання. Деякі постачальники послуг Інтернету регулярно сканують на наявність трафіку Nmap, і Nmap не є точно найбільш ненав’язливим інструментом. Nmap - це дуже відомий інструмент, який використовують хакери, тому вам, можливо, доведеться пояснити.

- Переконайтеся, що у вас є дозвіл сканувати ціль! Сканування www.whitehouse.gov просто вимагає неприємностей. Якщо ви хочете відсканувати ціль, спробуйте scanme.nmap.org. Це тестовий комп’ютер, створений автором Nmap, який можна безкоштовно сканувати без проблем.