Зміст

Kali Linux можна використовувати для багатьох речей, але, мабуть, найвідоміший завдяки своїй здатності проникати або "зламати" такі мережі, як WPA та WPA2. Є сотні додатків Windows, які стверджують, що зламують WPA; не користуйся цим! Вони - просто шахрайство, яке професійні хакери використовують для злому початківців або потенційних хакерів. Існує лише один спосіб, яким хакери можуть потрапити у вашу мережу - це ОС Linux, бездротова карта з режимом монітора та aircrack-ng або подібні. Також зверніть увагу, що навіть з цими утилітами злом Wi-Fi не для початківців. Потрібні базові знання про те, як працює автентифікація WPA, а також знайомство з Kali Linux та її інструментами, тому хакер, який отримує доступ до вашої мережі, швидше за все, не буде початківцем!

Крок

Запустіть Kali Linux і увійдіть, бажано як root.

Запустіть Kali Linux і увійдіть, бажано як root. Підключіть сумісний з ін’єкціями бездротовий адаптер (якщо ваша карта на комп’ютері його не підтримує).

Підключіть сумісний з ін’єкціями бездротовий адаптер (якщо ваша карта на комп’ютері його не підтримує). Вимкніть усі бездротові мережі. Відкрийте термінал і введіть airmon-ng. Тут буде перераховано всі бездротові картки, які підтримують режим монітора (та без введення).

Вимкніть усі бездротові мережі. Відкрийте термінал і введіть airmon-ng. Тут буде перераховано всі бездротові картки, які підтримують режим монітора (та без введення). - Якщо карт не відображається, від'єднайте та знову підключіть картку та перевірте, чи підтримує вона режим монітора. Ви можете перевірити, чи підтримує картка режим моніторингу, набравши ifconfig в іншому терміналі - якщо картка вказана в ifconfig, але не в airmon-ng, то картка її не підтримує.

Введіть "airmon-ng start", а потім інтерфейс вашої бездротової картки. Наприклад, якщо вашу картку називають wlan0, ви наберете: airmon-ng start wlan0.

Введіть "airmon-ng start", а потім інтерфейс вашої бездротової картки. Наприклад, якщо вашу картку називають wlan0, ви наберете: airmon-ng start wlan0. - Повідомлення "(режим монітора увімкнено)" означає, що картку успішно переведено в режим моніторингу. Запишіть назву нового інтерфейсу монітора, mon0.

Тип airodump-ng а потім ім'я нового інтерфейсу монітора. Можливо, інтерфейс монітора пн0.

Тип airodump-ng а потім ім'я нового інтерфейсу монітора. Можливо, інтерфейс монітора пн0.  Перегляньте результати Airodump. Тепер він покаже список усіх бездротових мереж у вашому районі, а також багато корисної інформації про них. Знайдіть власну мережу або мережу, для якої ви уповноважені проводити тест на проникнення. Коли ви виявите свою мережу в постійно наповненому списку, натисніть Ctrl+C. щоб зупинити процес. Запишіть канал своєї цільової мережі.

Перегляньте результати Airodump. Тепер він покаже список усіх бездротових мереж у вашому районі, а також багато корисної інформації про них. Знайдіть власну мережу або мережу, для якої ви уповноважені проводити тест на проникнення. Коли ви виявите свою мережу в постійно наповненому списку, натисніть Ctrl+C. щоб зупинити процес. Запишіть канал своєї цільової мережі.  Скопіюйте BSSID цільової мережі. Тепер введіть цю команду: airodump-ng -c [канал] --bssid [bssid] -w / root / Робочий стіл / [інтерфейс монітора]

Скопіюйте BSSID цільової мережі. Тепер введіть цю команду: airodump-ng -c [канал] --bssid [bssid] -w / root / Робочий стіл / [інтерфейс монітора]- Замініть [канал] на канал вашої цільової мережі. Вставте мережевий BSSID там, де [bssid], і замініть [інтерфейс монітора] на ім'я вашого інтерфейсу монітора (mon0).

- Повна команда повинна виглядати так: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Чекай. Тепер Airodump потрібно лише перевірити цільову мережу, щоб ми могли дізнатись про неї більш конкретну інформацію. Насправді ми чекаємо, поки пристрій (повторно) підключиться до мережі, змушуючи маршрутизатор надіслати чотиристороннє рукостискання, необхідне для злому пароля.

Чекай. Тепер Airodump потрібно лише перевірити цільову мережу, щоб ми могли дізнатись про неї більш конкретну інформацію. Насправді ми чекаємо, поки пристрій (повторно) підключиться до мережі, змушуючи маршрутизатор надіслати чотиристороннє рукостискання, необхідне для злому пароля. - На робочому столі також з’являться чотири файли; Тут зберігається рукостискання після захоплення, тому не видаляйте їх! Але ми не будемо чекати, поки пристрій підключиться. Ні, це не те, що роблять нетерплячі хакери.

- Ми фактично збираємось використовувати інший класний інструмент, який постачається з набором літаків, який називається aireplay-ng, щоб пришвидшити процес. Замість того, щоб чекати, поки пристрій підключиться, хакери використовують цей інструмент, щоб змусити пристрій повторно підключитися, відправивши на пристрій пакети деаутентифікації (деаутентифікації), змушуючи думати, що це нове підключення до маршрутизатора. Звичайно, щоб цей інструмент працював, спочатку до мережі повинен бути підключений хтось інший, тому спостерігайте за airodump-ng і чекайте прибуття клієнта. Це може зайняти багато часу або лише хвилину, перш ніж перша з’явиться. Якщо після довгого очікування жодного не з’явиться, можливо, мережа зараз не працює, або ви занадто далеко від мережі.

Запустіть airodump-ng і відкрийте другий термінал. У цьому терміналі введіть таку команду: aireplay-ng –0 2 –a [маршрутизатор bssid] –c [клієнт bssid] mon0.

Запустіть airodump-ng і відкрийте другий термінал. У цьому терміналі введіть таку команду: aireplay-ng –0 2 –a [маршрутизатор bssid] –c [клієнт bssid] mon0. - –0 - це ярлик для режиму смерті, а 2 - кількість відправлених пакетів смерті.

- -a вказує bssid точки доступу (маршрутизатора); замініть [маршрутизатор bssid] цільовою мережею BSSID, наприклад 00: 14: BF: E0: E8: D5.

- -c вказує клієнтів BSSID. Замініть [client bssid] на BSSID підключеного клієнта; про це йдеться в "СТАНЦІЯ".

- І mon0, звичайно, означає лише інтерфейс цього дисплея; змініть його, якщо ваш інший.

- Повне завдання виглядає так: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 пн0.

Натисніть ↵ Введіть. Ви бачите, як aireplay-ng доставляє пакунки, і через кілька хвилин ви побачите це повідомлення у вікні airodump-ng! Це означає, що рукостискання було зареєстровано, і пароль знаходиться в руках хакера, в тій чи іншій формі.

Натисніть ↵ Введіть. Ви бачите, як aireplay-ng доставляє пакунки, і через кілька хвилин ви побачите це повідомлення у вікні airodump-ng! Це означає, що рукостискання було зареєстровано, і пароль знаходиться в руках хакера, в тій чи іншій формі. - Ви можете закрити вікно aireplay-ng і натиснути Ctrl+C. у терміналі airodump-ng, щоб припинити моніторинг мережі, але поки цього не робіть, якщо пізніше вам знадобиться якась інформація.

- З цього моменту процес повністю відбувається між вашим комп’ютером та цими чотирма файлами на робочому столі. З них особливо важливим є .cap.

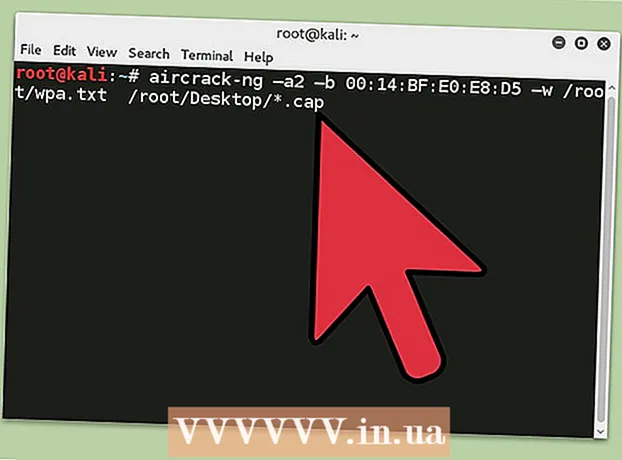

Відкрийте новий термінал. Введіть команду: aircrack-ng -a2 -b [bssid маршрутизатора] -w [шлях до списку слів] /root/Desktop/*.cap

Відкрийте новий термінал. Введіть команду: aircrack-ng -a2 -b [bssid маршрутизатора] -w [шлях до списку слів] /root/Desktop/*.cap- -a використовується методом авіації для розтріскування рукостискання, метод 2 = WPA.

- -b означає BSSID; замініть [router bssid] на цільовий BSSID маршрутизатора, наприклад 00: 14: BF: E0: E8: D5.

- -w означає глосарій; замініть [шлях до списку слів] шляхом до списку слів, який ви завантажили. Наприклад, у вас є "wpa.txt" у кореневій папці. Таким чином "/ root / Desktop / *".

- .cap - шлях до файлу .cap із паролем; зірочка ( *) є символом підстановки в Linux, і якщо припустити, що на вашому робочому столі немає інших файлів .cap, це повинно працювати як слід.

- Повне завдання виглядає так: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Зачекайте, поки aircrack-ng розпочне процес злому пароля. Однак він зламає пароль, лише якщо пароль є у вибраному вами словнику. Іноді це не так. Якщо так, то ви можете привітати власника з тим, що його мережа "непроникна", звичайно, лише після спробування кожного списку слів, який може використати або створити хакер!

Попередження

- Взлом на чийсь Wi-Fi без дозволу в більшості країн вважається незаконним діянням або злочином. Цей посібник призначений для проведення тесту на проникнення (злом, щоб зробити мережу більш безпечною), а також використання власної тестової мережі та маршрутизатора.

Потреби

- Успішна установка Kali Linux (що ви, мабуть, уже зробили).

- Бездротовий адаптер, придатний для режиму впорскування / монітора

- Глосарій, який намагається «зламати» пароль рукостискання після його введення